امنیت کامپیوتر چیست؟

فناوری هر روز در حال رشد است و با رشد آن، دنیای دیجیتال ما را متحول می کند. استفاده از اینترنت به طور تصاعدی در حال افزایش است و به همین نسبت ما را در برابر حملات سایبری آسیب پذیرتر می کند. با یادگیری نحوه حمله مجرمان سایبری و نحوه ایمن سازی سیستم ها و داده های ما در برابر این حملات، می توانید خطر نقض داده ها و ویرانی هایی که با خود به همراه دارند را به حداقل برسانید.

دلیل اصلی اینکه کاربران به طور مکرر مورد حمله قرار می گیرند این است که آنها فاقد دفاع کافی برای جلوگیری از نفوذ متجاوزان هستند

چرا کاربران مورد حمله قرار می گیرند؟

قبل از پرداختن به نحوه ایمن سازی داده ها در برابر نفوذ، باید سعی کنیم انگیزه های پشت این حملات را درک کنیم. با دانستن انگیزه های پشت حملات، امنیت سیستم ها برای متخصصان امنیت سایبری آسان است. انگیزه های اصلی حمله به کامپیوتر یک سازمان یا فرد عبارتند از:

اخلال در تداوم کسب و کار: اگر یک کسب و کار مختل شود، آسیب زیادی به سازمان در قالب سود از دست رفته، کلاهبرداری و آسیب به شهرت وارد می کند.

سرقت اطلاعات و دستکاری داده ها: هکرها اطلاعات محرمانه ای را که از سازمان ها می دزدند، می گیرند و به افراد یا گروه ها در بازار سیاه می فروشند.

ایجاد هرج و مرج و ترس از طریق ایجاد اختلال در زیرساخت های حیاتی: تروریست های سایبری به یک شرکت یا یک نهاد دولتی حمله می کنند تا خدمات آنها را مختل کنند و آسیب هایی را وارد می کنند که به طور بالقوه می تواند کل کشور را تحت تأثیر قرار دهد.

ضرر مالی به هدف: هکرها به یک سازمان یا کسب و کار حمله می کنند و خدمات آنها را مختل می کنند به گونه ای که هدف باید بودجه قابل توجهی را برای ترمیم آسیب اختصاص دهد.

دستیابی به اهداف نظامی یک دولت: کشورهای رقیب به طور مداوم یکدیگر را زیر نظر دارند و گاهی اوقات از تاکتیک های مجرمانه سایبری برای سرقت اسرار نظامی استفاده می کنند.

تقاضای باج: هکرها از باج افزار برای مسدود کردن وب سایت یا سرورها استفاده می کنند و کنترل را تنها پس از پرداخت باج آزاد می کنند.

آسیب رساندن به شهرت هدف: هکر ممکن است دلایل شخصی برای حمله به یک سازمان یا فردی داشته باشد تا شهرت آنها آسیب ببیند.

تبلیغ عقاید مذهبی یا سیاسی: هکرها ممکن است به وبسایتها نفوذ کنند تا عقاید مذهبی یا یک برنامه سیاسی خاص را ترویج کنند، معمولاً برای واداره کردن رأیدهندگان به رأی دادن به روش خاصی.

ما در ادامه به انواع حملات قبل از درک همه چیز در مورد امنیت رایانه خواهیم پرداخت.

انواع حملات

انواع مختلفی از حملات در دسترس هکرهای اختصاصی وجود دارد. اینها از جمله معروف ترین و متداول ترین انواع حملات هستند.

1- Denial of service (DDoS):

این حمله ای است که برای محدود کردن دسترسی کاربر به منابع سیستم از طریق سیل کردن سرور با ترافیک بی فایده استفاده می شود. botmaster به همه ربات ها دستور می دهد که به طور همزمان به یک منبع دسترسی داشته باشند تا منبع به طور ناامیدکننده ای مسدود شود. سپس، اگر یک کاربر قانونی بخواهد به همان منبع دسترسی پیدا کند، نمی تواند این کار را انجام دهد. این در زیر نشان داده شده است:

2- حمله بد افزار

این یک برنامه مخرب است که کامپیوتر را مختل می کند یا به آن آسیب می رساند. چهار نوع اصلی بدافزار وجود دارد:

: Keylogger (کی لاگر) تمام بازدیدها را روی صفحه کلید مورد نظر ثبت می کند. اکثر هکرها از آن برای دریافت رمز عبور و جزئیات حساب استفاده می کنند.

ویروس: ویروس کامپیوتری یک کد مخرب است که با کپی کردن خود در برنامه یا سند دیگری تکثیر میشود و نحوه عملکرد کامپیوتر را تغییر میدهد. این ویروس، مانند ویروس ملیسا، به شخصی نیاز دارد که آگاهانه یا ناآگاهانه عفونت را بدون اطلاع یا اجازه کاربر یا مدیر سیستم منتشر کند.

Worms: این یک برنامه مستقل است که به طور مستقل اجرا می شود و سیستم را آلوده می کند. یکی از نمونه های محبوب تر W32.Alcra.F است. این کرم خود را از طریق دستگاه های اشتراک شبکه منتشر می کند.

اسب تروجان: این یک کد مخرب است که کامپیوتر شما را تحت کنترل خود در می آورد. این کد می تواند به اطلاعات رایانه شما آسیب برساند یا آنها را بدزدد.

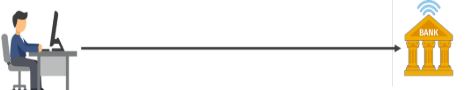

3- :MITM مثلاً میخواهید یک تراکنش آنلاین انجام دهید. شما به بانک خود متصل می شوید و پرداخت را انجام می دهید. ساده است، درست است؟ این در تصویر زیر نشان داده شده است:

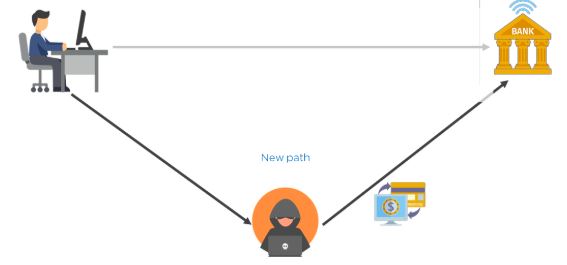

اکنون در حین انجام تراکنش باید مشخصات کارت و پین خود را وارد کنید. مهاجم سایبری شما را جعل می کند و تراکنش شما را زیر نظر دارد. همانطور که در تصویر زیر نشان داده شده است، به محض وارد کردن مشخصات خود، به تمام آن اطلاعات دسترسی خواهد داشت:

4- فیشینگ:

مهاجم طعمه را اغلب به صورت ایمیل ارسال می کند. این افراد را تشویق می کند تا جزئیات خود را به اشتراک بگذارند. به عنوان مثال، شما یک ایمیل مانند این دریافت می کنید:

اگر شخصی مشتری بانک ABC باشد، احتمالاً لینک را باز می کند و مشخصات را وارد می کند. اما این نوع ایمیل ها همیشه فیشینگ هستند. بانک ها چنین ایمیلی ارسال نمی کنند.

5- استراق سمع:

مهاجم ترافیک سیستم شما و کاری که انجام می دهید را مشاهده می کند. مهاجم می تواند شما را به سه روش زیر نظر داشته باشد:

- نظارت بر ایمیل.

- از کدام وب سایت ها بازدید می کنید.

- چه مواردی را دانلود می کنید.

6- تزریق بهSQL یا دیتابیس :

همانطور که از نام آن پیداست، یک آسیبپذیری تزریق به SQL یا دیتابیس به مهاجم اجازه میدهد تا ورودی مخرب را به یک عبارت SQL تزریق کند. این نوع حمله فقط در وب سایت ها اتفاق می افتد. بهترین مثال www.facebook.com خواهد بود. یک پایگاه داده در وب سایت فیس بوک ذخیره شده است. هکرها وارد آن پایگاه داده می شوند و با استفاده از نام کاربری و رمز عبور شخص دیگری وارد آن می شوند.

7. حمله رمز عبور:

هکرها برای شکستن رمز عبور یا یافتن رمز عبور از تکنیک های زیر استفاده می کنند:

حمله دیکشنری یا Dictionary attack : در این روش هر رمز عبوری که از طریق دیکشنری امکان پذیر باشد را مدیریت می کنند

Brute force: یک روش آزمون و خطا است که برای رمزگشایی رمز عبور یا داده ها استفاده می شود. این حمله بیشترین زمان را می گیرد.

Keylogger: همانطور که از نام آن پیداست، keylogger تمام بازدیدها را روی صفحه کلید ضبط می کند. اکثر مردم از آن برای دریافت رمز عبور و جزئیات حساب استفاده می کنند

گشت و گذار در شانه یا Shoulder surfing : مهاجمان با نگاه کردن به شانه کاربر صفحه کلید کاربر را مشاهده می کنند.

جدول رنگین کمان یا Rainbow table : جداول رنگین کمانی هستند که حاوی مقادیر هش از پیش محاسبه شده هستند. مهاجمان از این جدول برای یافتن رمز عبور کاربر استفاده می کنند.

8. مهندسی اجتماعی:

مهاجمان موقعیت های اجتماعی ایجاد می کنند که شما را تشویق می کند رمز عبور خود را به اشتراک بگذارید. به عنوان مثال، فرض کنید شما خارج از دفتر خود هستید و با شما تماس گرفته می شود. آن شخص می گوید از بخش IT است و متوجه شده اند که سیستم شما به خطر افتاده است. او از شما می خواهد که رمز عبور خود را به اشتراک بگذارید. ممکن است او را باور کنید و رمز عبور خود را به اشتراک بگذارید. با این حال، تماس گیرنده در واقع یک هکر بود. اکنون او به اطلاعات شما دسترسی دارد، می تواند داده های سازمان شما را به خطر بیندازد. بهترین راه برای جلوگیری از اثرات مهندسی اجتماعی این است که پروتکل سازمان خود را در مورد اشتراک گذاری رمز عبور یاد بگیرید.

بنابراین، اکنون که چراها و چگونه ها را داریم، بیایید به بررسی چیستی - امنیت رایانه بپردازیم.

چه چیزی را ایمن کنیم؟

امنیت هر سازمانی با سه اصل آغاز می شود: رازداری، یکپارچگی و در دسترس بودن. به این می گویند سیا (بدون ارتباط با سازمان جاسوسی آمریکا!). سیا از زمان ظهور اولین پردازنده های مرکزی به عنوان استاندارد صنعتی برای امنیت کامپیوتر عمل کرده است.

محرمانه بودن: اصول محرمانه بودن ادعا می کند که اطلاعات و عملکردها فقط توسط اشخاص مجاز قابل دسترسی است. مثال: اسرار نظامی

یکپارچگی: اصول یکپارچگی بیان می کند که اطلاعات و عملکردها فقط توسط افراد و وسایل مجاز می توانند اضافه، تغییر یا حذف شوند. مثال: داده های نادرست وارد شده توسط کاربر در پایگاه داده.

در دسترس بودن: اصول در دسترس بودن ادعا می کند که سیستم ها، عملکردها و داده ها باید بر اساس پارامترهای توافق شده بر اساس سطوح خدمات، بر حسب تقاضا در دسترس باشند.

ما چراییها، چگونهها و چیستیها را پوشش دادهایم. حالا بیایید این اطلاعات را عملی کنیم و درک بهتری از امنیت رایانه پیدا کنیم.

چگونه کامپیوتر خود را ایمن کنیم؟

احراز هویت دو مرحلهای با سختتر کردن دسترسی مهاجمان به دستگاهها یا حسابهای آنلاین افراد، لایهای از امنیت را به فرآیند احراز هویت اضافه میکند. به عنوان مثال، هنگام پرداخت آنلاین، ابتدا باید شماره کارت خود را تأیید کنید، سپس با ارائه شماره همراه خود، تأیید دوم را انجام دهید.

2- رمزهای عبور ایمن

رمزهای عبور قوی ایجاد کنید تا هیچ کس نتواند رمز عبور شما را هک یا حدس بزند. بهترین رمزهای عبور عبارتند از:

حداقل 15 کاراکتر.

حروف بزرگ.

علامت های خاص مثال: @#$%.

شماره.

3- به روز رسانی منظم

سیستم خود و تمامی نرم افزارهای آن را همیشه به روز نگه دارید. بسیاری از به روز رسانی ها حاوی دفاع اضافی در برابر حملات سایبری هستند.

4- آنتی ویروس

آنتی ویروس یک برنامه کامپیوتری است که برای جلوگیری، شناسایی و حذف بدافزار استفاده می شود. نمونه هایی از آنتی ویروس ها عبارتند از Norton، Quickheal و McAfee.

5. فایروال ها

فایروال ها از دسترسی کاربران غیرمجاز اینترنت به شبکه های خصوصی متصل به اینترنت، به ویژه اینترانت ها جلوگیری می کنند.

6. تاکتیک های ضد فیشینگ

وقتی ایمیلی دریافت میکنید که مشکوک به نظر میرسد یا هیچ ارتباطی با شما ندارد، موارد زیر را انجام دهید:

روی لینک موجود در ایمیل کلیک نکنید.

در صورت درخواست، هیچ اطلاعات شخصی ارائه ندهید.

فایل های پیوست شده را باز نکنید.

7- رمزگذاری

این فرآیند تبدیل متن ساده معمولی به متن نامفهوم و بالعکس است. رمزگذاری در بسیاری از برنامه های کاربردی مانند:

معاملات بانکی

رمزهای عبور کامپیوتر

معاملات تجارت الکترونیک.

متأسفانه، جرایم سایبری هر روز در حال افزایش است، بنابراین داشتن درک کامل از بهترین شیوه های امنیت سایبری ضروری است. در حالی که اینترنت در حال تغییر و بهبود زندگی ما است، شبکه گسترده و فناوریهای مرتبط با آن به شکار تعداد فزایندهای از مجرمان سایبری تبدیل شدهاند، عواملی که افراد و مشاغل باید از خود در برابر آن محافظت کنند.

.webp)

0 نظر:

نظر بدهید